有时候想单独分离开一条专线,或者宽带给某个部门使用,就不用上新的设备了,感觉很方便

配置限制

1. 分配 VLAN 时的注意事项

对于共享 VLAN,请先在缺省 Context 内创建 VLAN,再通过 allocate vlan 命令将指 定 VLAN 分配给指定的 Context 使用。

(1)VLAN 1 不能被共享。

(2)端口的缺省 VLAN 不能被共享。

(3)已经创建了VLAN 接口的 VLAN 不能被共享。

2. 分配接口时的注意事项

(1)有些接口可以创建子接口,这样的接口我们称为父接口。分配父接口与子接口时: 不能将子接口独占分配给 Context。

如果子接口已经被分配, 则不能再分配其父接口。

如果父接口已经被分配, 则不能再分配其子接口。

(2)分配聚合接口与成员接口时:

聚合接口只能共享分配给 Context。

不能将成员接口共享分配给 Context。

(3)如果接口已经被共享分配, 则不能再独占分配。需将共享分配配置取消后,才能独 占分配。

(4)不允许独占分配逻辑接口。

(5)禁止将 IRF 物理端口分配给自定义 Context。

(6)当三层物理子接口与聚合子接口作为冗余口的成员端口时,禁止把其主接口共享 给自定义 Context。

配置需求及实现的效果

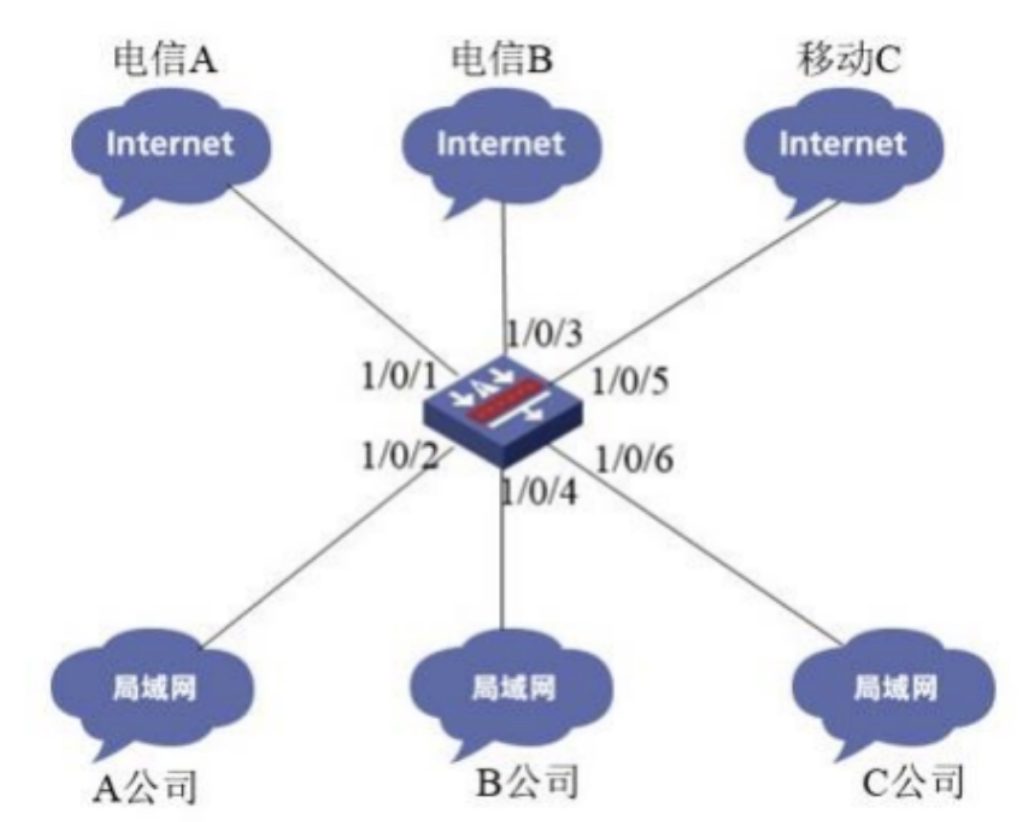

某写字楼有三家公司目前需要部署一台防火墙逻辑上分成三台独立的防火墙,以下为 配置需求:

1、A 公司用户多、业务复杂,需要为 A 公司分配较大的内存空间及 CPU 资源;

2、B 公司使用缺省的 CPU 及内存资源;

3、C 公司规模较小, 上网流量小,因此分配较低的 CPU 资源;

配置步骤

1 A 公司虚拟防火墙配置

1.1.1 在根防火墙上创建名称为 Company_A 的虚拟防火墙

<H3C>system-view //进入系统视图 [H3C]context Company_A //创建名称为Company_A 的虚拟防火墙 [H3C-context-2-Company_A]description Company_A //添加描述

1.1.2 将 Company_A 的虚拟防火墙 CPU 权重设置为8、内存使用上限设置为 60%并启动虚拟防火墙

[H3C-context-2-Company_A]limit-resource memory slot 1 cpu 0 ratio 60 //内存使 用上限设置为60% [H3C-context-2-Company_A]limit-resource cpu weight 8 //虚拟防火墙CPU 权重 设置为8 [H3C-context-2-Company_A]context start //启动虚墙 It will take some time to start the context... Context started successfully.

1.1.3 配置将接口 GigabitEthernet1/0/1 和 GigabitEthernet1/0/2 分配给 Context Company_A。

[H3C-context-2-Company_A]allocate interface gigabitethernet 1/0/1 gigabitethernet 1/0/2 //把这两个接口分配给Context Company_A Configuration of the interfaces will be lost. Continue? [Y/N]:Y //按Y [H3C-context-2-Company_A]quit //退出当前视图

1.1.4 进入 Context Company_A 的虚拟防火墙配置接口 IP 地址、路由及 NAT 地址转换。

[H3C]switchto context Company_A //切换进Context Company_A 的虚拟防火墙 <H3C>system-view //进入系统视图 [H3C]sysname Company_A //修改设备名Company_A [Company_A]interface GigabitEthernet 1/0/1 //进入1 口 [Company_A-GigabitEthernet1/0/1]ip address 198.76.28.2 255.255.255.252 //配置地址,掩码 [Company_A-GigabitEthernet1/0/1]nat outbound //开启出方向nat [Company_A-GigabitEthernet1/0/1]quit //退出当前视图 [Company_A]interface GigabitEthernet 1/0/2 //进入2 口 [Company_A-GigabitEthernet1/0/2]ip address 172.16.100.1 255.255.255.0 //配置地址 掩码 [Company_A-GigabitEthernet1/0/2]quit //退出当前视图 [Company_A]ip route-static 0.0.0.0 0 198.76.28.1 //配置缺省路由下一跳指向网 关

1.1.5 进入 Context Company_A 的虚拟防火墙配置外网与内网的安全域并放通 安全策略。

[Company_A]security-zone name untrust //进入安全域untrust [Company_A-security-zone-Untrust]import interface GigabitEthernet 1/0/1 //添加

1/0/1 接口

[Company_A-security-zone-Untrust]quit //退出当前视图 [Company_A]security-zone name trust //进入安全域trust [Company_A-security-zone-Trust]import interface GigabitEthernet 1/0/2

1/0/2 接口

[Company_A-security-zone-Trust]quit //退出当前视图 [Company_A]security-policy ip //新建安全策略 [Company_A-security-policy-ip]rule 1 name pass //创建规则1 名称pass [Company_A-security-policy-ip-1-pass]source-zone trust //添加源安全域trust [Company_A-security-policy-ip-1-pass]destination-zone untrust //添加目的安全 域untrust [Company_A-security-policy-ip-1-pass]destination-zone local //添加目的安全域 local [Company_A-security-policy-ip-1-pass]action pass //动作允许 [Company_A-security-policy-ip-1-pass]quit //退出当前视图 [Company_A]save force //保存配置

1.2 B 公司虚拟防火墙配置

1.2.1 在根防火墙上创建名称为 Company_B 的虚拟防火墙 <H3C>system-view //配置步骤及每一步说明均和A设备一致 [H3C]context Company_B [H3C-context-3-Company_B]description Company_B

1.2.2 将 Company_B 的虚拟防火墙 CPU 、内存使用系统缺省的资源。

[H3C-context-3-Company_B]context start It will take some time to start the context... Context started successfully.

1.2.3 配置将接口 GigabitEthernet1/0/3 和 GigabitEthernet1/0/4 分配给 Context Company_B。

[H3C-context-3-Company_B]allocate interface gigabitethernet 1/0/3 gigabitethernet 1/0/4 Configuration of the interfaces will be lost. Continue? [Y/N]:Y [H3C-context-3-Company_B]quit

1.2.4 进入 Context Company_B 的虚拟防火墙配置接口 IP 地址、路由及 NAT 地址转换。

[H3C]switchto context Company_B <H3C>system-view [H3C]sysname Company_B [Company_B]interface GigabitEthernet 1/0/3 [Company_B-GigabitEthernet1/0/3ip address 200.1.8.2 255.255.255.252 [Company_B-GigabitEthernet1/0/3nat outbound [Company_B-GigabitEthernet1/0/3]quit [Company_B]interface GigabitEthernet 1/0/4 [Company_B-GigabitEthernet1/0/4]ip address 172.16.200.1 255.255.255.0 [Company_B-GigabitEthernet1/0/4]quit [Company_B]ip route-static 0.0.0.0 0 200.1.8.1

1.2.5 进入 Context Company_B 的虚拟防火墙配置外网与内网的安全域并放通 安全策略。

[Company_B]security-zone name untrust [Company_B-security-zone-Untrust]import interface GigabitEthernet 1/0/3 [Company_B-security-zone-Untrust]quit [Company_B]security-zone name trust [Company_B-security-zone-Trust]import interface GigabitEthernet 1/0/4 [Company_B-security-zone-Trust]quit [Company_B]security-policy ip [Company_B-security-policy-ip]rule 1 name pass [Company_B-security-policy-ip-1-pass]source-zone trust [Company_B-security-policy-ip-1-pass]destination-zone untrust [Company_B-security-policy-ip-1-pass]destination-zone local [Company_B-security-policy-ip-1-pass]action pass [Company_B-security-policy-ip-1-pass]quit [Company_B]save force

1.3 C 公司虚拟防火墙配置

1.3.1 在根防火墙上创建名称为 Company_C 的虚拟防火墙

<H3C>system-view //配置步骤及每一步说明均和A 设备一致 [H3C]context Company_C [H3C-context-4-Company_C]description Company_C

1.3.2 将 Company_C 的虚拟防火墙 CPU 权重设置为2、内存使用上限设置为 20%并启动虚拟防火墙。

[H3C-context-4-Company_C] [H3C-context-4-Company_C]limit-resource memory slot 1 cpu 0 ratio 20 [H3C-context-4-Company_C]limit-resource cpu weight 2 [H3C-context-4-Company_C]context start It will take some time to start the context... Context started successfully.

1.3.3 配置将接口 GigabitEthernet1/0/5 和 GigabitEthernet1/0/6 分配给 Context Company_C。

[H3C-context-4-Company_C]allocate interface gigabitethernet 1/0/5 gigabitethernet 1/0/6 Configuration of the interfaces will be lost. Continue? [Y/N]:Y [H3C-context-4-Company_C]quit

1.3.4 进入 Context Company_C 的虚拟防火墙配置接口 IP 地址、路由及 NAT 地址转换。

[H3C]switchto context Company_C <H3C>system-view [H3C]sysname Company_C [Company_C]interface GigabitEthernet 1/0/5 [Company_C-GigabitEthernet1/0/5]ip address 100.100.99.2 255.255.255.252 [Company_C-GigabitEthernet1/0/5]nat outbound [Company_C-GigabitEthernet1/0/5]quit [Company_C-interface GigabitEthernet 1/0/6 [Company_C-GigabitEthernet1/0/6]ip address 172.16.300.1 255.255.255.0 [Company_C-GigabitEthernet1/0/6]quit [Company_C]ip route-static 0.0.0.0 0 100.100.99.1

1.3.5 进入 Context Company_C 的虚拟防火墙配置外网与内网的安全域并放通 安全策略。

[Company_C]security-zone name untrust [Company_C-security-zone-Untrust]import interface GigabitEthernet 1/0/5 [Company_C-security-zone-Untrust]quit [Company_C]security-zone name trust [Company_C-security-zone-Trust]import interface GigabitEthernet 1/0/6 [Company_C-security-zone-Trust]quit [Company_C]security-policy ip [Company_C-security-policy-ip]rule 1 name pass [Company_C-security-policy-ip-1-pass]source-zone trust [Company_C-security-policy-ip-1-pass]destination-zone untrust [Company_C-security-policy-ip-1-pass]destination-zone local [Company_C-security-policy-ip-1-pass]action pass [Company_C-security-policy-ip-1-pass]quit [Company_C]save force

1.3.6 保存配置

激活前需要保存根墙,以免重启后配置丢失。

[Company_C] quit //退出到主设备 [H3C]save force //保存配置

配置注意事项

关于防火墙 WEB 界面登录问题

1. 虚拟防火墙默认情况下未开启 WEB 登录界面, 请使用下面命令开启;

以 Company_A 的虚拟防火墙举例:

[H3C]switchto context Company_A //进入虚墙A [Company_A]ip https enable //开启https 服务 [Company_A]user-interface vty 0 63 //进入用户线视图 [Company_A-line-vty0-63]authentication-mode scheme //设置认证模式为用户密 码认证 [Company_A-line-vty0-63]quit //退出 [Company_A]local-user admin //创建用户admin [Company_A-luser-manage-admin]password simple admin //密码admin [Company_A-luser-manage-admin]authorization-attribute user-role level-15 //用 户权限等级15(最高) [Company_A-luser-manage-admin]service-type https //配置https 权限 [Company_A-luser-manage-admin]quit //退出 [Company_A]save force //保存配置

完成上述配置后请使用 172.16.100.1 登录设备,前面案例中已经放通 trust 到 local 区域 的安全策略,如果需要外网访问防火墙,需要放通 untrust 到 local 区域的安全策略。